A l’entrada anterior he explicar (ja se que molt per damunt) que podiem controlar Kodi amb el ‘mando’ de la ‘tele’. El que passa es que anirem descobrint poc a poc el funcionament de cada tecla del mando. L’activació o reconeiximent dels dispositius CEC de cada TV és diferent així que no ho explicaré, ademés no hi ha tantes opcions en una TV, navegueu per elles i ja la trobareu. Des de la meua experiència vaig a explicar com assignar tecles del ‘mando’ a accions del Kodi.

Al provar en diferents marques de TV he vist que en la Samsung no fa falta cap modificació des del meu punt de vista, es pot controlar be. Però al provar en LG em vaig emportar una gran desil·lusió ja que la funció ‘arrere’ no anava des del comandament i damunt ho volia utilitzar per a aquesta TV! Així que mirant per ahí i provant ho he pogut canviar, és molt senzill i ho vaig a explicar.

El primer a tenir en compte és que la TV no envia per HDMI la informació de totes les tecles que apretes al ‘mando’. No se si depén de models, marques de TV o versions del HDMI però el que si que se es que en la LG que tinc no es pot configurar qualsevol tecla. Després, per a canviar la configuració de les tecles es pot editar a pel el fitxer de configuració o utilitzar un plug-in que ens facilita aquesta tasca. Com a mi m’ha funcionat el plug-in (add-on), explicaré aquest apartat i no l’altre més interessant jeje.

Instal·lem el add-on “Keymap editor”. Executem aquest add-on i en l’apartat global busquem l’acció que volem configurar: ‘arrere’ en aquest cas, pulsem enter i editar. Durant 5 segons està esperant el sistema que apretes una tecla, be siga del teclat, del ‘mando’,…En aquest punt tenim 2 opcions: la primera és anar apretant tecles fins que alguna responga o monitoritzar les tecles que la TV envia al Kodi i elegir una d’aquestes. Jo primer em vaig decantar per la primera ja que pensava que el botó ‘exit’ del ‘mando’ si que funcionava (i no funcionava), després els botons de color (i tampoc funcionaven), i al final vaig triar la segon opció.

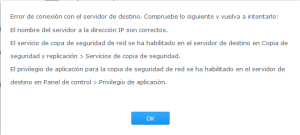

Per a monitorizar les tecles que envia la TV a Kodi per HDMI s’habilita l’accés SSH al sistema (que si ho hem fet en la configuració inicial ja no fa falta habilitar-ho) i també habilitarem la opció de debug del Kodi, que s’habilita des de les opcions de sistema del Kodi. Hi ha dos opcions de debug, si actives les dos opcions es pot monitorizar encara que crec que sols fa falta activar la segon opció. En la part superior esquerra de la TV apareixerà informació on indicarà la ruta del fitxer de log del sistema.

Ara toca accedir amb un client SSH des d’un altre equip a openELEC (usuari:root pass:openelec) i executar ‘cat /ruta/del/arxiu.log’, ens fixem en l’hora de l’últim event, apretem una tecla del ‘mando’ i tornem a executar l’ordre anterior, ens fixem si s’ha registrat un nou event. La veritat es que aquesta opció també és ‘prueba-error’ però al menys tens on mirar per a comprovar si ‘fa algo’ o no el botó que s’apreta. Una vegada tenim identificada una tecla que creguem que no fa res, tornem a executar el Keymap editor, anem a l’acció a configurar i quan ens demane una tecla… apretem eixa tecla.

Clar? si no està clar sempre podeu preguntar. Per a accedir per SSH es pot utilitzar qualsevol client com putty per a windows. També es necessitarà la IP de l’equip per a poder accedir, la podem trobar a opcions del sistema de OpenELEC.

Hi ha moltes accions a configurar, pot ser entretés perdres per ahí, també veure que hi ha accions que estan tant en global com en altres seccions i supose que la global tindrà més pes que les altres, no se. Tampoc he comrpovat qué passa si configures una mateixa tecla per a dos accions, però crec que el que farà és executar les dos accions. No crec que comprove primer si eixa tecla està fent una altra acció, aixina que si vols canviar la acció de una tecla primer et toca anar a eliminar tecla del event anterior i després assignar-la al nou event.